El cambio hacia la nube creó nuevas superficies de ataque y nuevas oportunidades para los atacantes

Las infraestructuras modernas ya no son redes aisladas; son nativas de la nube, dirigidas por APIs y globalmente interconectadas. Aunque la nube acelera la innovación, también concentra riesgos, amplía las superficies de ataque externas y genera modelos de permisos complejos que los atacantes saben explotar. En NotLAN, abordamos la seguridad en la nube de forma ofensiva:

Simulamos cómo piensan, se mueven y escalan realmente los atacantes dentro de tus entornos cloud.

Pruebas de penetración en la nube

• Evaluaciones del perímetro externo dirigidas a activos cloud expuestos

• Pruebas de penetración de aplicaciones web y APIs basadas en la nube

• Enumeración de servicios mal configurados, buckets de almacenamiento expuestos y recursos huérfanos

• Técnicas de evasión de DNS, CDN, WAF y cortafuegos

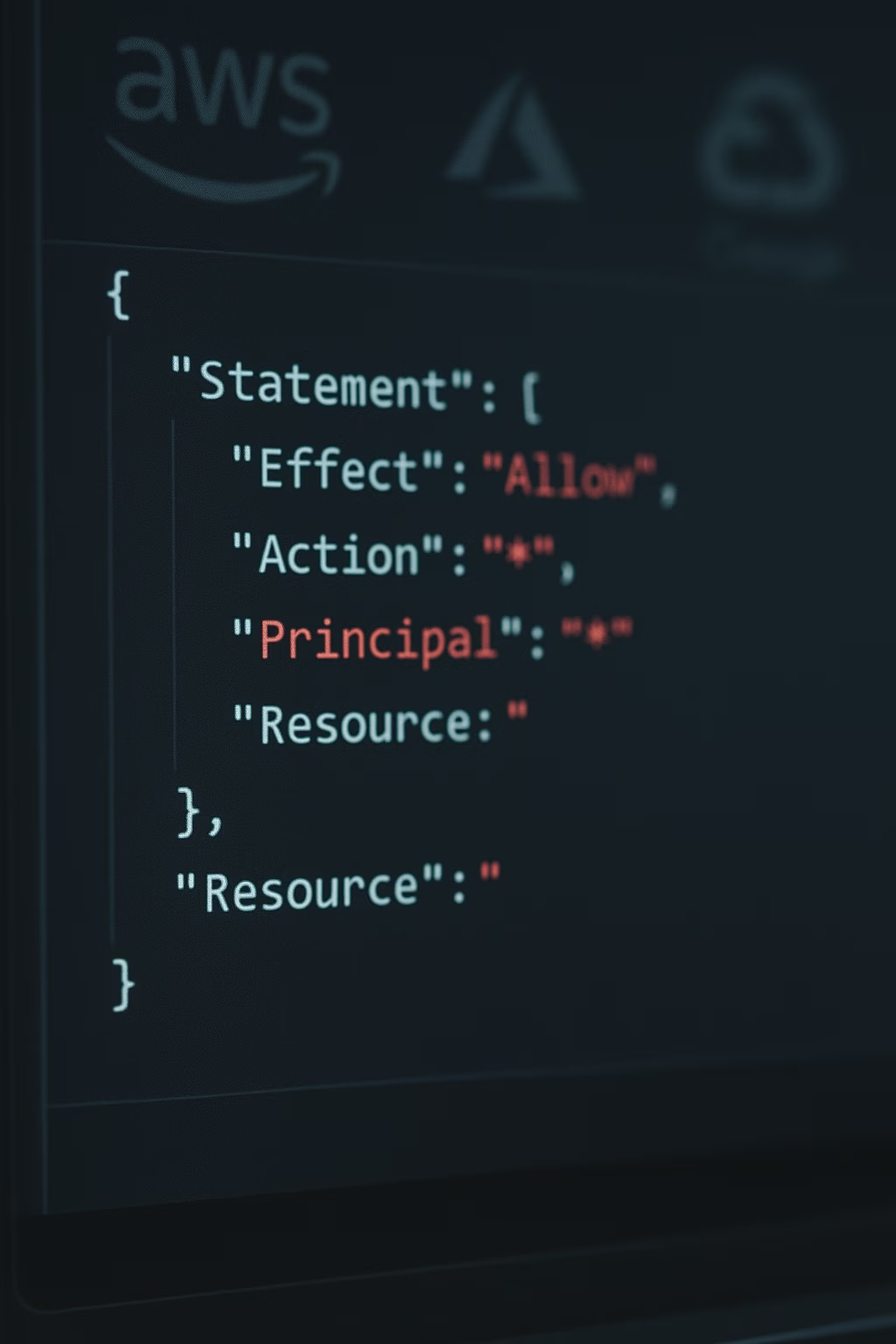

• Evaluación de roles, políticas, permisos de IAM y rutas de escalada de privilegios

• Abuso de roles con permisos excesivos, cuentas de servicio y relaciones de confianza entre cuentas

• Robo de tokens, abuso de credenciales, exposición de claves y escenarios de secuestro de sesión

• Vías de escalada de privilegios específicas de cada proveedor cloud (AWS, Azure, GCP)

• Evaluaciones de arquitectura segura alineadas con las mejores prácticas

• Revisión de segmentación de red, emparejamiento de VPC, endpoints privados y configuraciones de VPN

• Serverless, orquestación de contenedores (Kubernetes, ECS, AKS, GKE) y evaluaciones de aislamiento de cargas de trabajo

• Evaluación de respaldos, recuperación ante desastres y configuraciones de alta disponibilidad para detectar debilidades de seguridad

• Simulaciones de movimiento lateral dentro de los planos de control de la nube

• Exfiltración de datos a través de servicios nativos de la nube

• Detección de mecanismos de persistencia en cargas de trabajo cloud

• Simulación de actores de amenazas avanzadas aprovechando credenciales cloud comprometidas

• MITRE ATT&CK para Cloud: mapeo de TTP de adversarios en AWS, Azure y GCP

• OWASP Cloud-Native Application Security Top 10 (Cloud-Native AppSec Top 10)

• OWASP Top 10: aplicable a aplicaciones web cloud y APIs

• CIS Benchmarks para AWS, Azure y GCP

• Metodología PTES ampliada para infraestructuras en la nube

• Modelado de amenazas personalizado basado en tu stack cloud y perfil de riesgo

• Amazon Web Services (AWS)

• Microsoft Azure

• Google Cloud Platform (GCP)

• Entornos híbridos y multi-cloud

• Orquestación Kubernetes nativa de la nube (EKS, AKS, GKE, OpenShift)

✅ Enfoque de seguridad ofensiva centrado en el comportamiento real de los atacantes, en vez de auditorías basadas en listas de verificación

✅ Pruebas de ciclo de vida completo: perímetro externo, abuso de identidad, escalada interna y exfiltración de datos

✅ Simulaciones nativas de la nube para escalada de privilegios basadas en el tradecraft real de adversarios

✅ Profundo conocimiento de cómo se pueden abusar los planos de control en la nube a escala

✅ Colaboración directa con arquitectos cloud y equipos DevOps para implementar remediaciones accionables